华三防火墙售后电话_济南华三防火墙维修

1.华三防火墙ntp的session处于local怎么解决

2.华三防火墙硬盘是什么格式的

3.总电脑能上网,但是用华三防火墙不能上网怎么回事

4.华三防火墙授权有哪些

5.我用的是华三的防火墙,用防火墙做nat.要求是要内网能访问外网,内网的ip是192.168.1.2外网ip是172.168.1.2

原因如下:

1.当业务访问出现来回路径不一致时(一半流量过防火墙、一半不过),对于TCP、ICMP,如果是非数据首包,会直接丢包(TCP就算是首包,第三次握手会被丢弃?),TCP访问不正常,ICMP部分访问正常,此时可以通过关闭防护墙会话状态检测功能解决;

2.防护墙会话表针对进包有下一跳等信息,针对回包无下一跳等信息,只是不用查询安全策略表;

3.防火墙开启智能选路功能时,当使用接口地址作为SNAT或DNAT时,需要在接口下开启原进原出功能。

华三防火墙ntp的session处于local怎么解决

防止非法用户的进入。

防火墙也称防护墙,是由CheckPoint创立者GilShwed于1993年发明并引入国际互联网。防火墙是系统的第一道防线,其作用是防止非法用户的进入。防火墙是位于内部网和外部网之间的屏障,它按照系统管理员预先定义好的规则来控制数据包的进出。

华三防火墙硬盘是什么格式的

1、防火墙与NTP服务器的网络连接异常:若防火墙与NTP服务器之间的网络连接异常,可能导致NTPsession处于local状态。此时需要检查防火墙与NTP服务器之间的网络连接,确保连接正常并且通信畅通。

2、防火墙配置问题:防火墙的配置可能会影响NTPsession的建立和维护。可能需要检查防火墙的配置,确保配置正确并且符合要求。

总电脑能上网,但是用华三防火墙不能上网怎么回事

X.509格式。

通过查询华三官网,华三防火墙硬盘的格式为X.509格式,型号为PKI/CA。

新华三集团是业界领先的数字化解决方案领导者,致力于成为客户业务创新、数字化转型最可信赖的合作伙伴。

华三防火墙授权有哪些

总电脑能上网,但是用华三防火墙不能上网有以下原因:

1、配置问题:需要确保华三防火墙的配置正确且有效。请检查防火墙是否已正确地设置了网络接口,并且是否在管理界面中正确配置了IP地址、子网掩码、默认网关和DNS服务器。

2、NAT配置问题:网络地址转换(NAT)是一个常见的防火墙功能,它将内部IP地址映射成为对外部网络可见的公共IP地址。如果NAT配置不正确,可能无法访问Internet。请检查NAT规则是否正确并生效。

3、防火墙规则问题:防火墙中的规则可能会限制网络访问。确保防火墙规则没有阻止您的网络流量通过,并且允许访问需要使用的所有服务和端口。

4、DNS服务器问题:如果DNS服务器无法正常工作,可能无法访问Internet。请检查DNS服务器配置是否正确,并确保防火墙可以连接到DNS服务器。

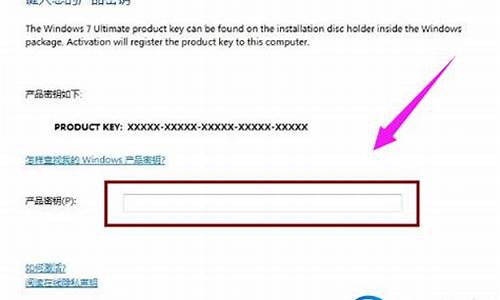

我用的是华三的防火墙,用防火墙做nat.要求是要内网能访问外网,内网的ip是192.168.1.2外网ip是172.168.1.2

扩展类授权、特征库授权。

1、扩展类授权:华三防火墙授权是针对防火墙的扩展能力进行授权,例如ssl***用户授权,这种授权用于对防火墙进行扩容,以满足用户数量的需求。

2、特征库授权:这种授权是针对防火墙的特征库进行授权,防火墙的特征库包含了一些恶意软件和攻击的特征,购买相应的特征库授权可以更新防火墙的特征库,以防御新的攻击和威胁。

NAT三种实现方式,即静态转换Static Nat、动态转换Dynamic Nat 和 端口多路复用OverLoad。

1).静态地址转换的实现

第一步,设置外部端口。

interface serial 0

ip address 172.168.1.2 255.255.255.x

ip nat outside

第二步,设置内部端口。

interface ethernet 0

ip address 192.168.1.2 255.255.255.0

ip nat inside

第三步,在内部本地与外部合法地址之间建立静态地址转换。

ip nat inside source static 192.168.1.3 172.168.1.3

ip nat inside source static 192.168.1.x 172.168.1.x

2).动态地址转换的实现

第一步,设置外部端口。

interface serial 0

ip address 172.168.1.2 255.255.255.x

ip nat outside

第二步,设置内部端口。

interface ethernet 0

ip address 192.168.1.2 255.255.255.0

ip nat inside

第三步,定义合法IP地址池。

ip nat pool test 172.168.1.3 172.168.1.x netmask 255.255.255.x

第四步,定义内部网络中允许访问Internet的访问列表。

access-list 1 permit 192.168.1.0 0.0.0.255

第五步,实现网络地址转换。

ip nat inside source list 1 pool test

3).端口复用动态地址转换(PAT)

第一步,设置外部端口。

interface serial 0

ip address 172.168.1.2 255.255.255.252

ip nat outside

第二步,设置内部端口。

interface ethernet 0

ip address 192.168.1.2 255.255.255.0

ip nat inside

第三步,定义合法IP地址池。

ip nat pool onlyone 172.168.1.2 172.168.1.2 netmask 255.255.255.x // 指明地址缓冲池的名称为onlyone,IP地址范围为172.168.1.2子网掩码为255.255.255.x。由于本例只有一个IP地址可用,所以,起始IP地址与终止IP地址均为172.168.1.2。如果有多个IP地址,则应当分别键入起止的IP地址。

第四步,定义内部访问列。

access-list 1 permit 192.168.1.0 0.0.0.255

需要注意的是,在这里子网掩码的顺序跟平常所写的顺序相反,即0.0.0.255。

第五步,设置复用动态地址转换。

在全局设置模式下,设置在内部的本地地址与内部合法IP地址间建立复用动态地址转换。

命令语法如下:

ip nat inside source list访问列表号pool内部合法地址池名字overload

示例:

ip nat inside source list1 pool onlyone overload //以端口复用方式,将访问列表1中的私有IP地址转换为onlyone IP地址池中定义的合法IP地址。注意:overload是复用动态地址转换的关键词。

至此,端口复用动态地址转换完成。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。